2022/9/10,来自广西桂林

79a05bc0503f79b89e0f5d9d72ac99970a53cf5cc16a923d1fc10be8557a7b1b87500effd05fda921309daef9f384740aef8cabd2054be0688fbbce86eac7bfb09ca1050f29b0e50585192a55f1410def10f9bad245828601948dcd89d37d22901453e7e4a8215cdd9ac31d6d811a3374d3a169571134e0b7fb3e4ea07a38681e6e9e7ee2e20127c7524d345fe1ca864726f5362fcc86352b0aca0ab42568489ee14e14f4c035650fcf78d90beb0a85f81be36acb2e902ffc9e6e953c2ea97dd9b2cd2be750040a2c266426da2b51d3deeda99321cc76bb529066bc7bda9ca13f41621986b2e63b2148717ced5254a5965464a0c284260edf ...

My Awesome Photoblog靶机学习记录

关于靶机

破解渗透测试实验室:从 SQL 注入到 Shell VM你好,朋友们!!今天,我们将解决另一个CTF挑战“从SQL注入到Shell I”。此 VM 由 Pentester Lab 开发。您可以从此处下载:https://www.vulnhub.com/entry/pentester-lab-from-sql-injection-to-shell,80/

在 VM 软件中安装 iso 映像并启动它。本练习中给出的任务是访问管理控制台并上传 PHP Webshell。

水平初学者

说明本练习说明如何从 SQL 注入中获取对管理控制台的访问权限。然后在管理控制台中,了解如何在系统上运行命令。

你会学到什么?

使用 UNION 的 SQL 注入利用

破解 md5 散列密码

编写 PHP Webshell

名称

PENTESTER LAB: FROM SQL INJECTION TO SHELL

发布日期

2012年9月13日

作者

Pentester Lab

系列

Pentester Lab

网页

https://www ...

某神奇社团的招新视频~

Tips:如有背景音乐自动播放,可以在左下角弹窗内关闭。

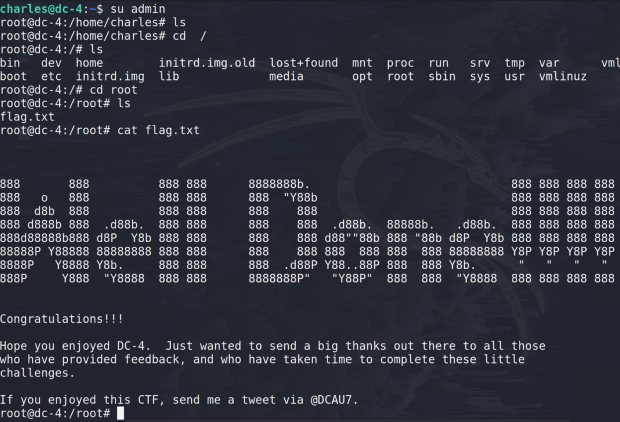

VulnHub——DC-4靶机学习记录

关于DC-4

DC-4是另一个专门构建的易受攻击的实验室,旨在获得渗透测试领域的经验。

与以前的DC版本不同,此版本主要为初学者/中级版本而设计。只有一个标志,但从技术上讲,有多个入口点,就像上次一样,没有线索。

Linux技能和对Linux命令行的熟悉程度是必须的,基本的渗透测试工具的一些经验也是必须的。

对于初学者来说,Google可以提供很大的帮助,但你可以随时在@DCAU7上发推文给我,寻求帮助,让你再次前进。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

名称

DC- 4

发布日期

2019年4月7日

作者

DCAU

系列

DC

网页

https://www.vulnhub.com/entry/dc-4,313/

环境靶机:DC-4(IP:未知)

攻击机:KALI(IP:192.168.3.96)

平台:VMware 16.2.4

信息收集主机发现

arp-scan -l

使用nmap进行扫描主机

nmap -sS -Pn -A -p- -n 192.168.3.95

nmap -sV -p- 192.168.3.9 ...

CTF隐写术(其他文件隐写)

电子文档隐写:Word文件隐写:隐藏文本功能隐写:一是进入Word—文件—选项—显示—勾选“隐藏文字”。

二是使用WinHex查看十六进制数据。

word文档的xml转换:我们可以将word文档转换成xml格式,当然反过来我们也可以将xml转换成word文档,这导致了我们如果重新打包为word文档的过程中,有可能被隐藏进其他数据。

一是将后缀名改为.zip\rar\7z等压缩格式,打开即可查看。

二是使用WinHex查看十六进制数据。

PDF文件隐写:

分离方法:

wbStego分离:

在工具目录中找到 wbStego4open,使用工具载入文档,

Step 1 是文件介绍

Step 2 中,我们选择Decode,

Step 3 我们选择目标文件

Step 4 输入加密密码,这里我是空密码,直接跳过

Step 5 为保存文件为 flag.txt

多媒体文件隐写:音频隐写:摩斯电码式:打开音频文件尝试听一下内容,会听到类似电报的发文声。

摩尔斯电码对照表:

解码方式:

用Adobe Auditon打开目标文件,并观察波形。长的代表代表横线,短的代表点,大的间隔 ...

CTF隐写术(图片隐写)

附加式的图片隐写:字符串方式:字符串附加在文件的后面是因为,如果图片附加在中间,可能破坏图片的信息;如果附加在图片的头部位置,又破坏了文件头。基于此点,也可以使用16进制编辑器找到这一串字符串。

分离方法:

strings分离:

-a --all:扫描整个文件而不是只扫描目标文件初始化和装载段

-f –print-file-name:在显示字符串前先显示文件名

-t --radix={o,d,x}:输出字符的位置,基于八进制,十进制或者十六进制

-e --encoding={s,S,b,l,B,L}:选择字符大小和排列顺序:s = 7-bit, S = 8-bit, {b,l} = 16-bit, {B,L} = 32-bit

分离命令:(cmd)

strings xxx.jpg

使用WinHex查看图片源码或查看图片属性。

图种方式:图片后缀:将图片后缀名改为.zip\rar\7z等压缩格式后打开。

图片拼接:以cmd命令行copy /b 1.jpg+2.jpg 3.jgp 以二进制方式连接两个图片。

分析方法:

使用binwalk工具分析图片,可以发现从35786块 ...

《拒绝校园贷》——大学生心理微电影

Tips:如有背景音乐自动播放,可以在左下角弹窗内关闭。

永恒之蓝漏洞复现

漏洞描述:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本:

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

复现环境:

攻击机:Linux Kali (192.168.8.242)

靶机:Windows7 x64 (192.168.8.172)

复现过程:

主机发现

用nmap探测本网段存活主机 nmap 192.168.8.17

探测到存活主机ip,并探测到开放445端口,而永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞。

进入MSF框架

执行msfconsole

ms17- ...

文件上传漏洞

什么是文件上传漏洞文件上传漏洞是指由于程序员在对用户文件上传部分的控制不足或者处理缺陷,而导致的用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等。“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。

前端JS过滤绕过文件名过滤绕过Content-Type过滤绕过文件头过滤绕过.htaccess文件上传文件截断上传竞争条件文件上传

随机背景API接口整理

废话不多说,上图!(每次刷新都不一样哦~)(API链接在后面)

API接口链接必应壁纸1234https://api.dujin.org/bing/1366.php (1366*768)https://api.dujin.org/bing/1920.php (1920*1080)https://api.dujin.org/bing/m.php (1080*1920)//api.timecdn.cn/libs/wallpaper/v1 (1920*1080)

今日必应壁纸

野生动漫 API12https://api.mtyqx.cn/api/random.phphttps://api.mtyqx.cn/tapi/random.php

系列 API(需自己按照网站说明调用 API 参数)

小歪 API

https://api.ixiaowai.cn

未知名称动漫 API

https://acg.toubiec.cn

樱花 API

http://www.dmoe.cc/

岁月小筑随机背景 API

https://img.xjh.me

保罗 API

https:/ ...